Le 7 mai dernier plusieurs chercheurs en sécurité ont observé que le site vitrine de Lockbit sur le dark web avait été modifié. A la place du nom des victimes, le site affichait un simple message, « don’t do crime, crime is bad xoxo from Prague », ainsi qu’un lien vers une archive zip. Des experts de Qualys ont découvert un fichier comprenant une base de données SQL provenant du panel d’affiliés de Lockbit. Rappelons que le gang propose du ransomware as a service auprès d’affiliés qui lui reversent une partie des sommes extorquées aux victimes.

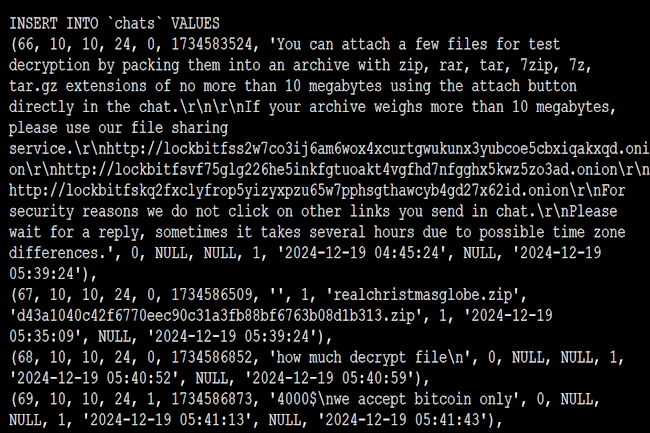

Dans la base de données comprenant une vingtaine de tables, une nommé « btc adresses » référence près de 60 000 adresses de portefeuille bitcoins et une autre baptisée « chats » contient plus de 4 400 messages de négociation avec les victimes entre le 19 décembre 2024 et le 29 avril 2025. Le fichier contient également des informations sur plus de 70 administrateurs et affiliés de LockBit, ont noté les chercheurs, y compris des mots de passe en clair, ainsi que des versions et des configurations individuelles du code du ransomware LockBit. Toutefois, les données divulguées ne comprennent pas de décrypteurs ou de clés privées.

Une perturbation supplémentaire et des informations précieuses

Les raisons du piratage du réseau de Lockbit ne sont pas connues. Nos confrères de Bleepingcomputer soulignent que le même message « Don’t do crime » a été laissé sur le site vitrine du groupe Everest compromis le mois dernier. En 2024, les activités de Lockbit avaient été perturbées par une action internationale nommée « Operation Cronos ». Elle avait entraîné la saisie des domaines, des infrastructures, des décrypteurs, du code source et l’arrestation de plusieurs membres du gang dont Dmitry Yuryevich Khoroshev, ressortissant russe et chef présumé du RaaS.

La récente fuite de données va servir aux chercheurs en cybersécurité d’en savoir un peu plus sur le fonctionnement d’un groupe de ransomwares. Ainsi dans une des tables de la base de données, Luke Donovan, responsable de la threat intelligence chez Searchlight Cyber a recensé 76 utilisateurs dont 22 associés à des identifiants TOX, une messagerie populaire auprès des cybercriminels. « Ces identifiants ont permis d’associer trois des utilisateurs sur des forums de piratage. En analysant leurs conversations sur ces forums, nous pourrons en apprendre davantage sur le groupe, par exemple sur les types d'accès qu'ils achètent aux organisations de piratage », explique-t-il à Securityweek. De son côté, Christian Beek de Rapid 7 observe l'agressivité des cybercriminels dans les négociations, « dans certains cas, les victimes ont été poussées à payer seulement quelques milliers de dollars. Dans d'autres cas, le groupe exigeait beaucoup plus : 50 000, 60 000, voire 100 000 dollars ».

Commentaire